回答问题1至问题3。

【问题1】( 4分)

安全管理制度管理、规划和建设为信息安全管理的重要组成部分。一般从安全策略、安全预案、安全检查、安全改进等方面加强安全管理制度建设和规划。其中, (1)应定义安全管理机构、等级划分、汇报处置、处置操作、安全演练等内容;(2)应该以信 息安全的总体目标、管理意图为基础,是指导管理人员行为,保护信息网络安全的指南。

【问题2】( 11分)

某天,网络安全管理员发现web服务器访问缓慢,无法正常响应用户请求,通过检查发现,该服务器CPU和内存资源使用率很高、网络带宽占用率很高,进一步查询日志,发现该服务器与外部未知地址有大量的UDP连接和TCP半连接,据此初步判断该服务器受到 (3)和(4)类型的分布式拒绝服务攻击( DDos),可以部署(5)设备进行防护。这两种类型的DDos攻击的原理是(6)、(7)。

(3)~ (4)备选答案(每个选项仅限选一次) :

A Ping洪流攻击 B SYN泛洪攻击

C Teardrop攻击 D UDP泛洪攻击

(5)备选答案:

A 抗DDoS防火墙 B Web防火墙

C 入侵检测系统 D 漏洞扫描系统

【问题3】( 10分)

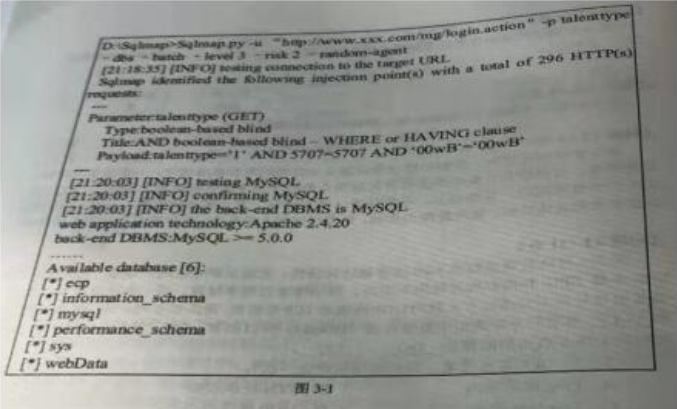

网络管理员使用检测软件对Web服务器进行安全测试,图3-1为测试结果的片段信息,从测试结果可知,该Web系统使用的数据库软件为(8)Web服务器软件为(9)该Web系统存在(10)漏洞,针对该漏洞应采取(11) 、(12)等整改措施进行防范。