参考答案:

【问题1】(8分)

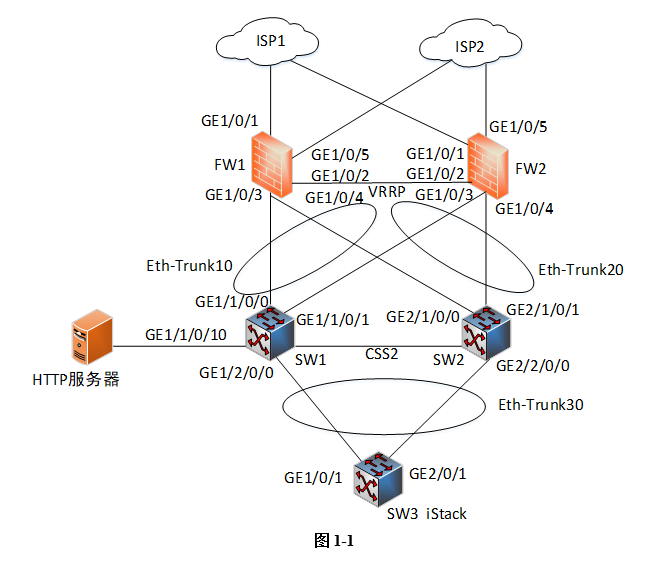

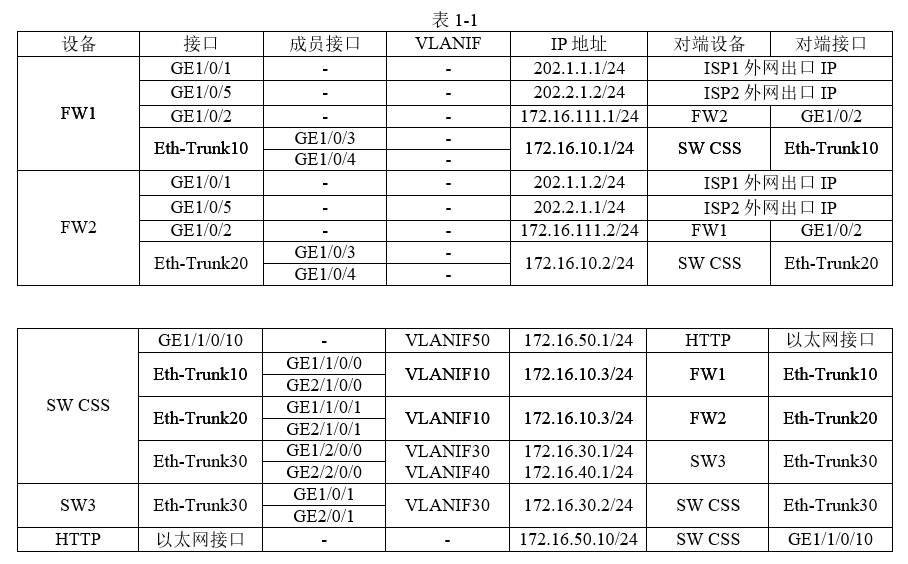

(1)eth-trunk30

(2)30 40

(3)Trunk

(4)172.16.30.2 255.255.255.0

【问题2】(8分)

(5)access

(6)trunk

(7)172.16.40.1 255.255.255.0

(8)171.16.50.1 255.255.255.0

【问题3】(8分)

(9)把g1/0/3和g1/0/4加入eth-trunk 10接口中。

【问题4】(6分)

(10)旁挂模式可以有选择地将流量引导到防火墙上,即对需要进行安全检测的流量引导到防火墙上进行处理,对不需要进行安全检测的流量直接通过路由器转发。

(11)NAT

(12)NAT Server

详细解析:

【问题1】(8分)

(1)eth-trunk30

(2)30 40

(3)Trunk

(4)172.16.30.2 255.255.255.0

【问题2】(8分)

(5)access

(6)trunk

(7)172.16.40.1 255.255.255.0

(8)171.16.50.1 255.255.255.0

【问题3】(8分)

(9)把g1/0/3和g1/0/4加入eth-trunk 10接口中。

【问题4】(6分)

(10)旁挂模式可以有选择地将流量引导到防火墙上,即对需要进行安全检测的流量引导到防火墙上进行处理,对不需要进行安全检测的流量直接通过路由器转发。

(11)NAT

(12)NAT Server

(NAT三种动态NAT、静态NAT和NAT Server(NAT服务器),在实际应用中,分别对应配置动态地址转换、配置静态地址转换和配置内部服务器。NAT Server属于内网向外网提供服务,内网服务器不能被屏蔽,这是一种由外网发起向内网访问的NAT转换情形。外网用户访问内网服务器,通过“公网IP地址:端口号”与服务器的“私网IP地址:端口号”的固定映射,从私网IP地址与公网IP地址的映射关系看,也是一种静态映射关系。由外网向内网服务器发送的请求报文中转换的仅是目的IP和目的端口号(源IP和源端口号不变)