参考答案:

【问题1】(6分)

(1)ACDF (2)BE

【问题2】(4分)

(3)A (4)B

【问题3】(5分)

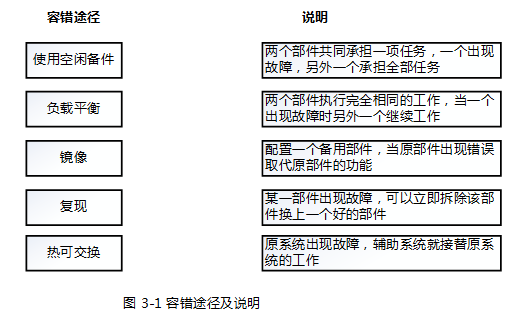

使用空闲备件:配置一个备用部件,平时处于空闲状态,当原部件出现错误时则取代原来部件的功能。

负载平衡:使两个部件共同承担一项任务,当其中的一个出现故障时,另一个就承担两个部件的全部负载。

镜像:两个部件执行完全相同的工作,当其中一个出现故障时,另一个则继续工作。

复现:(延迟镜像)也称为延迟镜像,即辅助系统从原系统接受数据时存在着延时,原系统出现故障时,辅助系统就接替原系统的工作,但也相应存在着延时。

热可更换:某一部件出现故障时,可以立即拆除该部件并换上一个好的部件,这样就不会导致系统瘫痪。

详细解析:

访问控制定义:访问是使信息在主体和对象间流动的一种交互方式;访问控制是在保障授权用户能获取所需资源的同时拒绝非授权用户的安全机制;访问控制的目的是为了限制主体对客体的访问权限——能够访问系统的何种资源以及如何使用这些资源。访问控制的类型

访问控制主要包括六种类型:

(1)防御型控制用于阻止不良事件的发生。

(2)探测型控制用于探测已经发生的不良事件。

(3)矫正型控制用于矫正已经发生的不良事件。

(4)管理型控制用于管理系统的开发、维护和使用,针对系统的策略、规程、行为规范、个人的角色和义务、个人职能和人事安全决策。

(5)技术型控制是用于为信息技术系统和应用提供自动保护的硬件和软件控制手段。

(6)操作型控制是用于保护操作系统和应用的日常规程和机制。

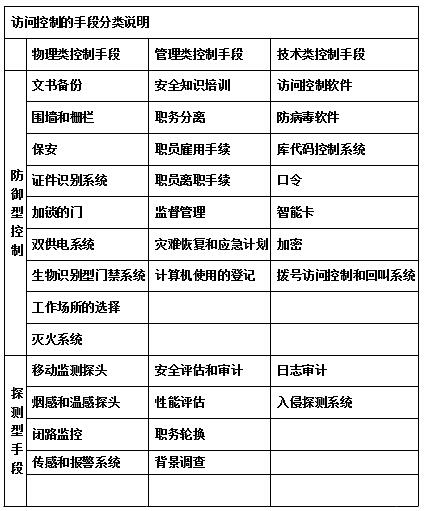

访问控制的手段

访问控制的手段可分为三个层次:物理类、管理类、技术类控制手段,每个层次又可分为防御型和探测型。