第 1 问

A. 需求分析

B. 概念结构设计

C. 物理结构设计

D. 数据库运行与维护

第 2 问

A. 程序文档、数据字典和数据流图

B. 需求说明文档、数据文档和数据流图

C. 需求说明文档、数据字典和数据流图

D. 需求说明文档、数据字典和程序文档

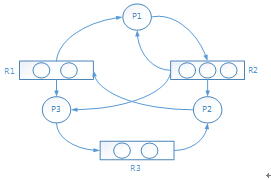

A. P1、P2、P3都是阻塞节点

B. P1是阻塞节点、P2、P3是非阻塞节点

C. P1、P2是阻塞节点、P3是非阻塞节点

D. P1、P2是非阻塞节点、P3是阻塞节点

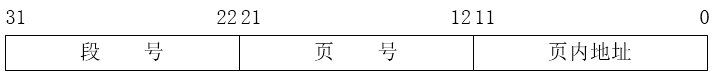

A. 最多可有2048个段,每个段的大小均为2048个页,页的大小为2K

B. 最多可有2048个段,每个段最大允许有2048个页,页的大小为2K

C. 最多可有1024个段,每个段的大小均为1024个页,页的大小为4K

D. 最多可有1024个段,每个段最大允许有1024个页,页的大小为4K

甲、乙软件公司于2013年9月12日就其财务软件产品分别申请“大堂”和“大唐”商标注册。两财务软件相似,且经协商双方均不同意放弃使用其申请注册的商标标识。此情形下,( ) 获准注册。

A. “大堂”

B. “大堂”与“大唐”都能

C. “大唐”

D. 由甲、乙抽签结果确定谁能

A. 拒绝服务攻击的目的是使计算机或者网络无法提供正常的服务

B. 拒绝服务攻击是不断向计算机发起请求来实现的

C. 拒绝服务攻击会造成用户密码的泄漏

D. DDoS是一种拒绝服务攻击形式

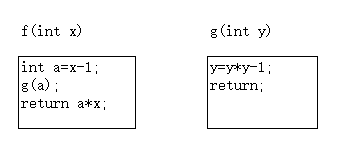

已知函数f()、g()的定义如下所示,执行表达式“x=f(5)”的运算时,若函数调用g(a)是引用调用(call by reference)方式,则执行”x=f(5)”后x的值为( ) ;若函数调用g(a)是值调用(call by value)方式,则执行”x=f(5)”后x的值为 ( ) 。

第 1 问

A. 20

B. 25

C. 60

D. 75

第 2 问

A. 20

B. 25

C. 60

D. 75

A. RISC通常比CISC的指令系统更复杂。

B. RISC通常会比CISC配置更多的寄存器

C. RISC编译器的子程序库通常要比CISC编译器的子程序库大得多

D. RISC比CISC更加适合VLSI工艺的规整性要求