参考答案:

【问题1】

(1)A数据完整性破坏

(2)D数据加密

【问题2】

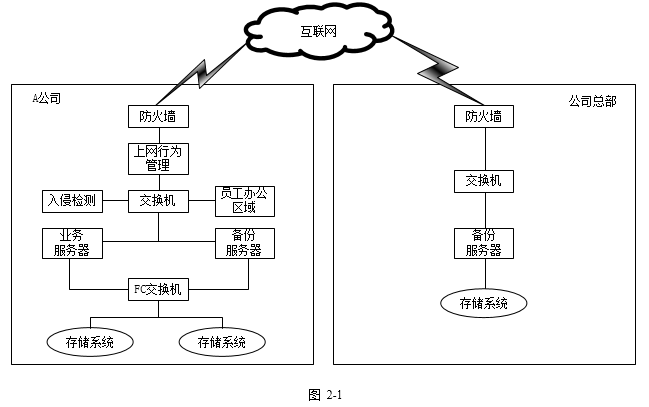

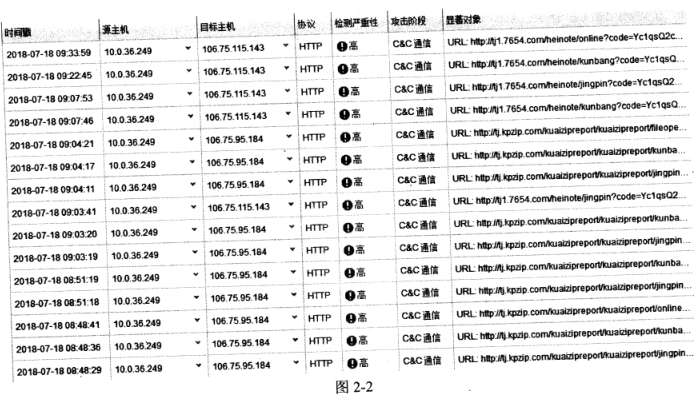

(3)C木马

(4)A源主机安装杀毒软件并查杀

(5)C将上图所示URL加入上网行为管理设备黑名单

【问题3】

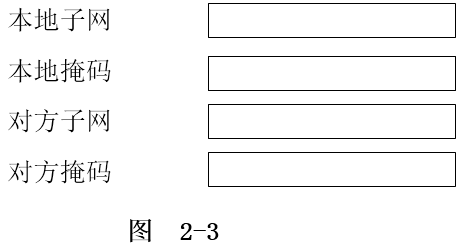

(6)10.0.35.0

(7)255.255.255.252

(8)10.0.86.200

(9)255.255.255.255

【问题4】

自动精简配置(Thin Provisioning),可以为客户虚拟出比实际物理存储更大的虚拟存储空间,为用户提供存储超分配的能力。只有写入数据的虚拟存储空间才能真正分配到物理存储,未写入的虚拟存储空间不占用物理存储资源。可以帮助客户大幅降低存储的初始投资成本。

进行自动精简配置最大的问题就是有可能出现实际空间不足的情况。所以在自动精简配置中监控容量的是十分重要的

详细解析:

【问题1】(1)常见的外部威胁

病毒、蠕虫和特洛伊木马 - 在用户设备上运行的恶意软件和任意代码

间谍软件和广告软件 - 用户设备上安装的软件,秘密收集关于用户的信息

零日攻击(也称零小时攻击) - 在出现漏洞的第一天发起的攻击

黑客攻击 - 由经验丰富的人员对用户设备或网络资源发起的攻击

拒绝服务攻击 - 意图使网络设备上的应用和进程减缓或崩溃的攻击

数据拦截和盗窃 - 通过公司网络捕获私人信息的攻击

身份盗窃 - 窃取用户的登录凭据来访问私人数据的攻击

破坏数据完整性-数据被人为修改

(2)题目问的是网络安全方面的防护,四个选项中只有数据加密涉及到网络安全。

【问题2】

(3)从图中可以看出源主机始终是10.0.36.249,一直在访问相同的目的主机和网页。说明这台主机可能中了病毒。

跨站脚本攻击(也称为XSS)指利用网站漏洞从用户那里恶意盗取信息。

拒绝服务攻击,英文名称是Denial of Service,简称DOS,即拒绝服务,造成其攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。带宽攻击指以极大的通信量冲击网络,使得所有可用网络资源都被消耗殆尽, 最后导致合法的用户请求无法通过。

SQL注入攻击是黑客对数据库进行攻击的常用手段之一。随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多。但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是所谓的SQL Injection,即SQL注入。

(4)(5)AC

因为是源主机一直在发起连接,所以是在源主机上安装杀毒软件并进行查杀。

已经定位到是某台主机出现问题,没必要使用漏洞扫描设备进行扫描。同时把URL加入上网行为管理的黑名单,以禁止主机访问该网站。

【问题3】

(6)题目中要求配置vpn对接之后需要互访的网段,即配置感兴趣流

本地子网和本地掩码指的是本端访问对端的网段,对方子网和对方掩码指的是对端来访问本端的网段。同时题目中指出仅允许A的备份服务器和业务服务器和总部的备份服务器通信。

所以本地网段是10.0.35.0/30,而对端网段是主机10.0.86.200/32

【问题4】

见答案