参考答案:

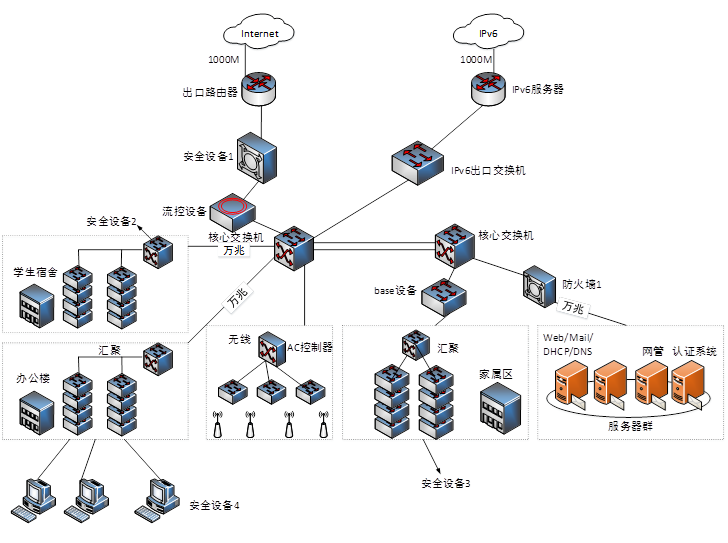

【问题1】(7分) 通常在核心层架设留空设备进行流量管理和终端控制

【问题4】(4分)

在安全设备1上部署的措施有:6.并发连接数控制;

在安全设备2上部署的措施有:2.用户访问控制权限控制;

在安全设备3上部署的措施有:1.防非法DHCP欺骗、3.开启环路检测(STP)4.防止ARP地址欺骗 5.广播风暴控制;

在安全设备4上部署的措施有:7.病毒防治。

【问题2】(8分)

在学校服务器群选用虚拟防火墙方式更加合理。

虚拟防火墙可以在一个单一的硬件平台上提供多个防火墙实体,每台虚拟防火墙都可以被看成是一台完全独立的防火墙设备,可拥有独立的管理员、安全策略、用户认证数据库等。

虚拟防火墙组网模式极大地减少了用户拥有成本,降低了网络安全部署的复杂度,减少了运维中需要管理维护的网络设备,简化了网络管理的复杂度。

【问题3】(6分)

1、针对地址进行带宽限制,针对源IP、目的IP进行带宽限制。

2、针对子网进行带宽限制,防止某子网独占带宽。

3、针对服务进行带宽限制,比如视频、BT。

从DHCP工作原理可以看出,如果客户端是第一次、重新登录或租期已满不能更新租约,客户端都是以广播的方式来寻找服务器,并且只接收第一个到达的服务器提供的网络配置参数,如果在网络中存在多台DHCP服务器(有一台或更多台是非授权的),谁先应答,客户端就采用其提供的网络配置参数。假如非授权的DHCP服务器先应答,这样客户端最后获得的网络参数即是非授权的,客户端即被欺骗了。而在实际应用DHCP的网络中,基本上都会采用DHCP中继,这样的话,本网络的非授权DHCP服务器一般都会先于其余网络的授权DHCP服务器的应答(由于网络传输的延迟),在这样的应用中,DHCP欺骗更容易完成。

防范原理:为了防止DHCP欺骗,只要不让非授权的DHCP服务器的应答通过网络即可,目前网络基本都采用交换机直接到桌面,并且交换机的一个端口只接一台计算机,因此,可以在交换机上做控制,只让合法的DHCP应答通过交换机,阻断非法的应答,从而防止DHCP欺骗,并且对用户的计算机不用做任何的改变。

防范方法:在交换机上启用DHCP SNOOPING功能。

DHCP SNOOPING通过建立和维护DHCP SNOOPING绑定表并过滤不可信任的DHCP信息来防止DHCP欺骗。

详细解析:

【问题1】

防非法DHCP欺骗一般在接入交换机配置DHCP Snooping实现。

用户访问权限控制技术一般是读取数据报3、4层信息,通常是在汇聚交换机实现。

开启环路检测(STP)一般是应该在接入交换机上实现。

防止ARP网关欺骗可通过IP和MAC绑定实现。

广播风暴的控制可通过接入或汇聚交换机划分VLAN实现。

并发连接数控制需要在核心层实现。

病毒防治通过在终端安装防病毒软件。

【问题2】

虚拟防火墙是一个逻辑概念,该技术可以在一个单一的硬件平台上提供多个防火墙实体,即把一台防火墙设备在逻辑上划分成多台虚拟防火墙,每台虚拟防火墙都可以被看成是一台完全独立的防火墙设备,可拥有独立的管理员、安全策略、用户认证数据库等。每个虚拟防火墙能够实现防火墙的大部分特性,并且虚拟防火墙之间相互独立,一般情况下不允许相互通信。

虚拟防火墙具有如下技术特点:

每个虚拟防火墙独立维护一组安全区域;

每个虚拟防火墙独立维护一组资源对象(地址/地址组,服务/服务组等);

每个虚拟防火墙独立维护自己的包过滤策略;

每个虚拟防火墙独立维护自己的ASPF策略、NAT策略、ALG策略;

可限制每个虚拟防火墙占用资源数,如防火墙Session以及ASPF Session数目。

每个虚拟防火墙都是VPN实例和安全实例的综合体,能够为虚拟防火墙用户提供私有的路由转发业务和安全服务。每个虚拟防火墙中可以包含三层接口、二层物理接口、三层VLAN子接口和二层Trunk接口+VLAN。

虚拟防火墙组网模式极大地减少了用户拥有成本。随着业务的发展,当用户业务划分发生变化或者产生新的业务部门时,可以通过添加或者减少防火墙实例的方式十分灵活地解决后续网络扩展问题,在一定程度上降低了网络安全部署的复杂度。另一方面,由于以逻辑的形式取代了网络中的多个物理防火墙,减少了运维中需要管理维护的网络设备,简化了网络管理的复杂度,减少了误操作的可能性。

在学校服务器群选用虚拟防火墙方式更加合理。

【问题3】

通常在核心层架设留空设备进行流量管理和终端控制

1、针对地址进行带宽限制,针对源IP、目的IP进行带宽限制。

2、针对子网进行带宽限制,防止某子网独占带宽。

3、针对服务进行带宽限制,比如视频、BT。

【问题4】

从DHCP工作原理可以看出,如果客户端是第一次、重新登录或租期已满不能更新租约,客户端都是以广播的方式来寻找服务器,并且只接收第一个到达的服务器提供的网络配置参数,如果在网络中存在多台DHCP服务器(有一台或更多台是非授权的),谁先应答,客户端就采用其提供的网络配置参数。假如非授权的DHCP服务器先应答,这样客户端最后获得的网络参数即是非授权的,客户端即被欺骗了。而在实际应用DHCP的网络中,基本上都会采用DHCP中继,这样的话,本网络的非授权DHCP服务器一般都会先于其余网络的授权DHCP服务器的应答(由于网络传输的延迟),在这样的应用中,DHCP欺骗更容易完成。

防范原理:为了防止DHCP欺骗,只要不让非授权的DHCP服务器的应答通过网络即可,目前网络基本都采用交换机直接到桌面,并且交换机的一个端口只接一台计算机,因此,可以在交换机上做控制,只让合法的DHCP应答通过交换机,阻断非法的应答,从而防止DHCP欺骗,并且对用户的计算机不用做任何的改变。

防范方法:在交换机上启用DHCP SNOOPING功能。

DHCP SNOOPING通过建立和维护DHCP SNOOPING绑定表并过滤不可信任的DHCP信息来防止DHCP欺骗。

DHCP SNOOPING截获交换机端口的DHCP应答报文,建立一张包含有用户MAC地址、IP地址、租用期、VLAN ID、交换机端口等信息的一张表,并且DHCP SNOOPING还将交换机的端口分为可信任端口和不可信任端口,当交换机从一个不可信任端口收到DHCP服务器的报文时,比如DHCP0FFER报文、DHCPACK报文、DHCPNAK报文,交换机会直接将该报文丢弃;对信任端口收到的DHCP服务器的报文,交换机不会丢弃而直接转发。一般将与用户相连的端口定义为不可信任端口,而将与DHCP服务器或者其他交换机相连的端口定义为可信任端口,也就是说,当在一个不可信任端口连接有DHCP服务器的话,该服务器发出的报文将不能通过交换机的端口。因此只要将用户端口设置为不可信任端口,就可以有效地防止非授权用户私自设置DHCP服务而引起的DHCP欺骗。