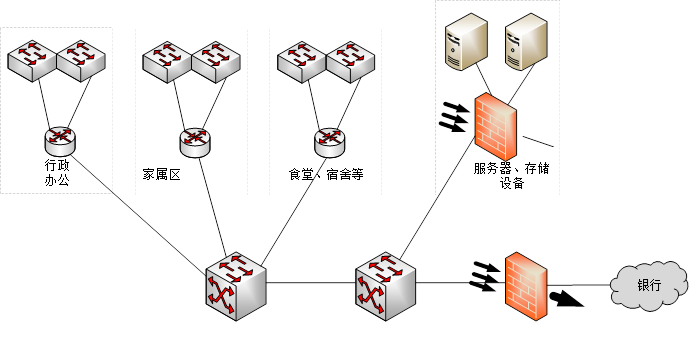

参考答案:

【问题1】(8分)

注: (1)外部网络要求外部网点和分部办事处能提供主动、实时的防护,对网络中的数据流进行安全检查,对攻击性的数据流进行自动拦截,合适的技术为IDS、防火墙。 (2)行政办公部门需要保证安全,需采用网闸进行连接。

【问题2】(6分) (2)端到端的加密技术,通过相关的加密算法,保障传输数据的安全性。

【问题4】(5分)

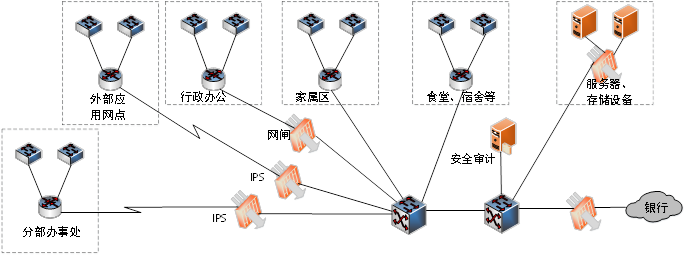

改造后的拓扑:

(3)安全审计需要接在核心交换机上,进行审计分析。

1、部署方式不同

IDS以并联的方式部署,在交换式网络中的位置一般选择为:尽可能靠近攻击源、尽可能靠近受保护资源。这些位置通常是:服务器区域的交换机上、Internet接入路由器之后的第一台交换机上、重点保护网段的局域网交换机上。

IPS部署以串接的方式部署于主干线路上,办公网中,至少需要在以下区域部署IPS,即办公网与外部网络的连接部位(入口/出口);重要服务器集群前端;办公网内部接入层。

2、工作目标不同

入侵检测系统IDS的核心价值在于通过对全网信息的收集、分析,了解信息系统的安全状况,进而指导信息系统安全建设目标以及安全策略的确立和调整,而入侵防御系统IPS的核心价值在于对数据的深度分析及安全策略的实施—对黑客行为的阻击。

【问题3】(6分)

(1)可采用IPSEC VPN、L2TP VPN、MPLS VPN等方式实现远程接入。

安全审计工作流程是:收集来自内核和核外的事件,根据相应的审计条件判断是否是审计事件。对审计事件的内容按日志的模式记录到审计日志中。当审计事件满足报警阈值时,则向审计入员发送报警信息并记录其内容。当事件在一定时间内连续发生,满足逐出系统阈值,则将引起该事件的用户逐出系统并记录其内容。

详细解析:

这是一道网络安全方面的问题。涉及网络安全拓扑、IDS/IPS、VPN以及安全审计等方面的知识。

【问题1】

根据题干要求:

1、新增外部应用网点和分部办事处,通过安全设备来进行远程接入,要求能提供主动、实时的防护,对网络中的数据流进行逐字节的检查,对攻击性的流量进行自动拦截。

可通过防火墙、路由器或专用的VPN设备和分支机构通过IPSEC VPN进行安全的远程连接,可保护数据的机密性、完整性和不可否认性。要求主动、实时的防护,并且对数据流进行逐字节检查,可采用IPS(入侵检测系统),串接于主干线路上,对数据流进行主动、实时的逐字节检查,并且可对攻击性流量进行自动拦截。

2、由于互联网的引入,需要相应的安全措施来保障部队院校行政办公的安全。

在行政办公网络交换上安装IDS(入侵防御系统),针对于异常流量进行检测,并可实现和防火墙联动。

3、需要提供安全审计功能,来识别、存储安全相关行为。

在汇聚交换机或核心交换机上部署审计系统,针对所有进出流量进行审计,便于事后跟踪取证。

改造后的拓扑见参考答案。

【问题2】

1、入侵检测系统(IDS)

IDS是英文“Intrusion Detection Systems”的缩写,中文意思是“入侵检测系统”。专业上讲就是依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。

我们做一个比喻——假如防火墙是一幢大厦的门锁,那么IDS就是这幢大厦里的监视系统。一旦小偷进入了大厦,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。

与防火墙不同的是,IDS入侵检测系统是一个旁路监听设备,没有也不需要跨接在任何链路上,无须网络流量流经它便可以工作。因此,对IDS的部署的唯一要求是:IDS应当挂接在所有所关注的流量都必须流经的链路上。在这里,“所关注流量”指的是来自高危网络区域的访问流量和需要进行统计、监视的网络报文。

IDS在交换式网络中的位置一般选择为:尽可能靠近攻击源、尽可能靠近受保护资源。

这些位置通常是:

服务器区域的交换机上;

Internet接入路由器之后的第一台交换机上;

重点保护网段的局域网交换机上。

2、入侵防御系统(IPS)

IPS是英文“Intrusion Prevention System”的缩写,中文意思是入侵防御系统。

随着网络攻击技术的不断提高和网络安全漏洞的不断发现,传统防火墙技术加传统IDS的技术,已经无法应对一些安全威胁。在这种情况下,IPS技术应运而生,IPS技术可以深度感知并检测流经的数据流量,对恶意报文进行丢弃以阻断攻击,对滥用报文进行限流以保护网络带宽资源。

对于部署在数据转发路径上的IPS,可以根据预先设定的安全策略,对流经的每个报文进行深度检测(协议分析跟踪、特征匹配、流量统计分析、事件关联分析等),如果一旦发现隐藏于其中网络攻击,可以根据该攻击的威胁级别立即采取抵御措施,这些措施包括(按照处理力度):向管理中心告警;丢弃该报文;切断此次应用会话;切断此次TCP连接。

进行了以上分析以后,我们可以得出结论,办公网中,至少需要在以下区域部署IPS,即办公网与外部网络的连接部位(入口/出口);重要服务器集群前端;办公网内部接入层。至于其他区域,可以根据实际情况与重要程度,酌情部署,在本案例中突出是军事行政办公,考虑其安全性更高,可以部署网闸实现物理隔离。。

入侵检测系统IDS的核心价值在于通过对全网信息的收集、分析,了解信息系统的安全状况,进而指导信息系统安全建设目标以及安全策略的确立和调整,而入侵防御系统IPS的核心价值在于对数据的深度分析及安全策略的实施—对黑客行为的阻击;入侵检测系统需要部署在网络内部,监控范围可以覆盖整个子网,包括来自外部的数据以及内部终端之间传输的数据,入侵防御系统则必须部署在网络边界,抵御来自外部的入侵,对内部攻击行为无能为力。

【问题3】

根据VPN所使用的隧道协议类型,VPN隧道可以分为多种类型,主要包括LSP、GRE隧道、IPSec隧道和L2TP。分别如下:

LSP:

在MPLS网络中,边缘路由器对报文打上MPLS标签,网络内部路由器根据标签对报文进行转发。标签报文所经过的路径称为标签交换路径LSP(Label Switched Path)。RFC2547中使用的隧道类型为LSP。如果核心网只提供纯IP功能,而网络边缘的PE路由器具备MPLS功能,可以通过GRE或IPSec替代LSP,在核心网提供三层或二层VPN解决方案。

GRE隧道:

GRE隧道使用GRE协议封装原始数据报文,基于公共IP网络实现数据的透明传输。GRE隧道不能配置二层信息,但可以配置IP地址。利用为隧道指定的实际物理接口完成转发。

IPSec隧道:

IPSec是IETF制定的一个框架协议,用于保证在Internet上传送数据的安全保密性。IPSec提供传输模式和隧道模式两种操作模式,隧道模式的封装过程为:

首先为需要通信的两个私有网络地址定义一个IP流,流的建立可以使用IP层以上某个协议的端口;

定义IPSec隧道的源和目的地址信息,这个源和目的地址是公网信息;

配置缺省路由,下一跳指向IPSec隧道源地址所在链路的对端地址。

在进行VPN通信时,所有去往对端VPN的报文在出接口进行IPSec封装,到对端解封装,然后再进行转发。

L2TP:

L2TPv2支持PPP方式的二层封装,通过UDP承载。L2TPv2应用于VPDN,只要实现L2TP就可以完成VPDN的功能。L2TP隧道支持拥塞控制和隧道端点验证。

各种类型隧道也可以混合使用,如建立GRE隧道时使用IPSec安全机制可以提高数据的安全性;在L2TP隧道两端建立IPSec安全机制可以保证VPDN的安全性。

【问题4】分析

安全审计工作流程是:收集来自内核和核外的事件,根据相应的审计条件判断是否是审计事件。对审计事件的内容按日志的模式记录到审计日志中。当审计事件满足报警阈值时,则向审计人员发送报警信息并记录其内容。当事件在一定时间内连续发生,满足逐出系统阈值,则将引起该事件的用户逐出系统并记录其内容。

安全审计过程如下:

1、记录和搜集有关的审计信息,产生审计数据记录。

2、对数据记录进行安全违反分析,以检查安全违反与安全入侵原因。

3、对其分析产生相应的分析报表。

4、评估系统安全,并提出改进意见。